CKS 試験問題 36

次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます。

[desk@cli] $ kubectl config use-context QA

コンテクスト:

ServiceAccount が正しく指定されていないため、ポッドの実行に失敗する

タスク:

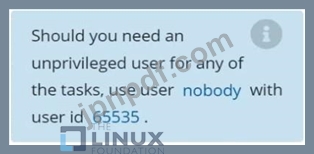

既存の名前空間 qa に backend-qa という名前の新しいサービス アカウントを作成します。このアカウントはシークレットにアクセスできません。

backend-qa サービス アカウントを使用するようにフロントエンド ポッド yaml を編集します。

注: フロントエンド ポッド yaml は /home/cert_masters/frontend-pod.yaml にあります。

[desk@cli] $ kubectl config use-context QA

コンテクスト:

ServiceAccount が正しく指定されていないため、ポッドの実行に失敗する

タスク:

既存の名前空間 qa に backend-qa という名前の新しいサービス アカウントを作成します。このアカウントはシークレットにアクセスできません。

backend-qa サービス アカウントを使用するようにフロントエンド ポッド yaml を編集します。

注: フロントエンド ポッド yaml は /home/cert_masters/frontend-pod.yaml にあります。

CKS 試験問題 37

このタスクは次のクラスター/ノードで完了する必要があります: クラスター: immutable-cluster マスター ノード: master1 ワーカー ノード: worker1 次のコマンドを使用してクラスター/構成コンテキストを切り替えることができます: [desk@cli] $ kubectl config use-context immutable -cluster Context: コンテナーをステートレスで不変になるように設計することがベスト プラクティスです。タスク: 名前空間 prod で実行されている Pod を検査し、ステートレスでない、または不変でない Pod をすべて削除します。ステートレスと不変については、次の厳密な解釈を使用します。 1. コンテナー内にデータを保存できるポッドは、ステートレスではないものとして扱う必要があります。注: データが実際にコンテナー内に保存されているかどうかを心配する必要はありません。2. 何らかの方法で特権が与えられるように構成されているポッドは、潜在的にステートレスではない、または不変ではないものとして扱う必要があります。

CKS 試験問題 38

名前空間 test-system で実行されている test-web-pod という名前の既存のポッドがある場合、sa-backend という名前のポッドのサービス アカウントにバインドされている既存のロールを編集して、エンドポイントでの取得操作の実行のみを許可します。

名前空間 test-system に test-system-role-2 という名前の新しいロールを作成します。これは、statefulset タイプのリソースに対してパッチ操作を実行できます。

名前空間 test-system に test-system-role-2 という名前の新しいロールを作成します。これは、statefulset タイプのリソースに対してパッチ操作を実行できます。

CKS 試験問題 39

シミュレーション

ランタイム検出ツール Falco を使用して、コンテナーの動作を少なくとも 30 秒間分析し、新しく生成されたプロセスを検出するフィルターを使用して、検出されたインシデントを含むインシデント ファイル アート /opt/falco-incident.txt を保存します。形式で 1 行に 1 つずつ

[タイムスタンプ]、[uid]、[ユーザー名]、[プロセス名]

ランタイム検出ツール Falco を使用して、コンテナーの動作を少なくとも 30 秒間分析し、新しく生成されたプロセスを検出するフィルターを使用して、検出されたインシデントを含むインシデント ファイル アート /opt/falco-incident.txt を保存します。形式で 1 行に 1 つずつ

[タイムスタンプ]、[uid]、[ユーザー名]、[プロセス名]

CKS 試験問題 40

タスク

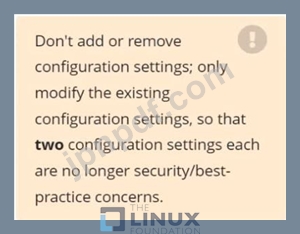

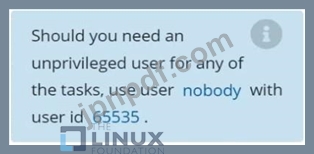

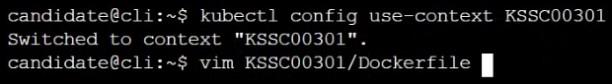

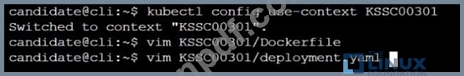

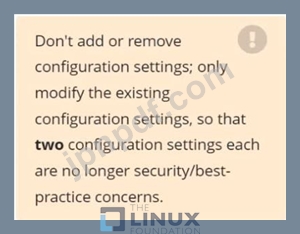

指定された Dockerfile /home/candidate/KSSC00301/Docker ファイル (ubuntu:16.04 イメージに基づく) を分析して編集し、ファイル内に存在するセキュリティ/ベスト プラクティスの顕著な問題である 2 つの命令を修正します。

指定されたマニフェスト ファイル /home/candidate/KSSC00301/deployment.yaml を分析して編集し、ファイル内に存在するセキュリティ/ベスト プラクティスの顕著な問題である 2 つのフィールドを修正します。

指定された Dockerfile /home/candidate/KSSC00301/Docker ファイル (ubuntu:16.04 イメージに基づく) を分析して編集し、ファイル内に存在するセキュリティ/ベスト プラクティスの顕著な問題である 2 つの命令を修正します。

指定されたマニフェスト ファイル /home/candidate/KSSC00301/deployment.yaml を分析して編集し、ファイル内に存在するセキュリティ/ベスト プラクティスの顕著な問題である 2 つのフィールドを修正します。