CKS 試験問題 16

a.テスト名前空間内のdefault-token-xxxxxという名前の既存のシークレットの内容を取得します。

トークンの値を token.txt に保存します。

b. DB 名前空間に次の内容の test-db-secret という名前の新しいシークレットを作成します。

ユーザー名: mysql

パスワード: パスワード@123

パス /etc/mysql-credentials のボリュームを介して test-db-secret にアクセスできる名前空間 db にイメージ nginx のポッド名 test-db-pod を作成します。

トークンの値を token.txt に保存します。

b. DB 名前空間に次の内容の test-db-secret という名前の新しいシークレットを作成します。

ユーザー名: mysql

パスワード: パスワード@123

パス /etc/mysql-credentials のボリュームを介して test-db-secret にアクセスできる名前空間 db にイメージ nginx のポッド名 test-db-pod を作成します。

CKS 試験問題 17

シミュレーション

名前空間での特権ポッドの作成を防ぐ PSP を作成します。

特権ポッドの作成を防止する、Prevent-privileged-policy という名前の新しい PodSecurityPolicy を作成します。

名前空間のデフォルトに psp-sa という名前の新しい ServiceAccount を作成します。

新しく作成されたポッド セキュリティ ポリシーPrevent-privileged-policy を使用する、Prevent-role という名前の新しい ClusterRole を作成します。

Prevent-role-binding という名前の新しい ClusterRoleBinding を作成し、作成された ClusterRolePrevent-role を作成された SA psp-sa にバインドします。

また、特権ポッドを作成しようとして構成が機能しているかどうかを確認すると、失敗するはずです。

名前空間での特権ポッドの作成を防ぐ PSP を作成します。

特権ポッドの作成を防止する、Prevent-privileged-policy という名前の新しい PodSecurityPolicy を作成します。

名前空間のデフォルトに psp-sa という名前の新しい ServiceAccount を作成します。

新しく作成されたポッド セキュリティ ポリシーPrevent-privileged-policy を使用する、Prevent-role という名前の新しい ClusterRole を作成します。

Prevent-role-binding という名前の新しい ClusterRoleBinding を作成し、作成された ClusterRolePrevent-role を作成された SA psp-sa にバインドします。

また、特権ポッドを作成しようとして構成が機能しているかどうかを確認すると、失敗するはずです。

CKS 試験問題 18

シミュレーション

クラスター ワーカー ノードで、準備された AppArmor プロファイルを適用します。

#include <チューナブル/グローバル>

プロファイル nginx-deny flags=(attach_disconnected) {

#include <抽象化/ベース>

ファイル、

# すべてのファイル書き込みを拒否します。

/** w を拒否します。

}

EOF'

準備したマニフェスト ファイルを編集して AppArmor プロファイルを含めます。

APIバージョン: v1

種類: ポッド

メタデータ:

名前: apparmor-pod

仕様:

コンテナ:

- 名前: アパレルポッド

画像: nginx

最後に、マニフェスト ファイルを適用し、マニフェスト ファイルに指定されたポッドを作成します。

確認: 制限されているディレクトリ内にファイルを作成してみます。

クラスター ワーカー ノードで、準備された AppArmor プロファイルを適用します。

#include <チューナブル/グローバル>

プロファイル nginx-deny flags=(attach_disconnected) {

#include <抽象化/ベース>

ファイル、

# すべてのファイル書き込みを拒否します。

/** w を拒否します。

}

EOF'

準備したマニフェスト ファイルを編集して AppArmor プロファイルを含めます。

APIバージョン: v1

種類: ポッド

メタデータ:

名前: apparmor-pod

仕様:

コンテナ:

- 名前: アパレルポッド

画像: nginx

最後に、マニフェスト ファイルを適用し、マニフェスト ファイルに指定されたポッドを作成します。

確認: 制限されているディレクトリ内にファイルを作成してみます。

CKS 試験問題 19

コンテクスト:

クラスター: gvisor

マスターノード: master1

ワーカーノード:worker1

次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます。

[desk@cli] $ kubectl config use-context gvisor

コンテキスト: このクラスターは、ランタイム ハンドラー、runsc および従来のハンドラーをサポートするように準備されています。

タスク:

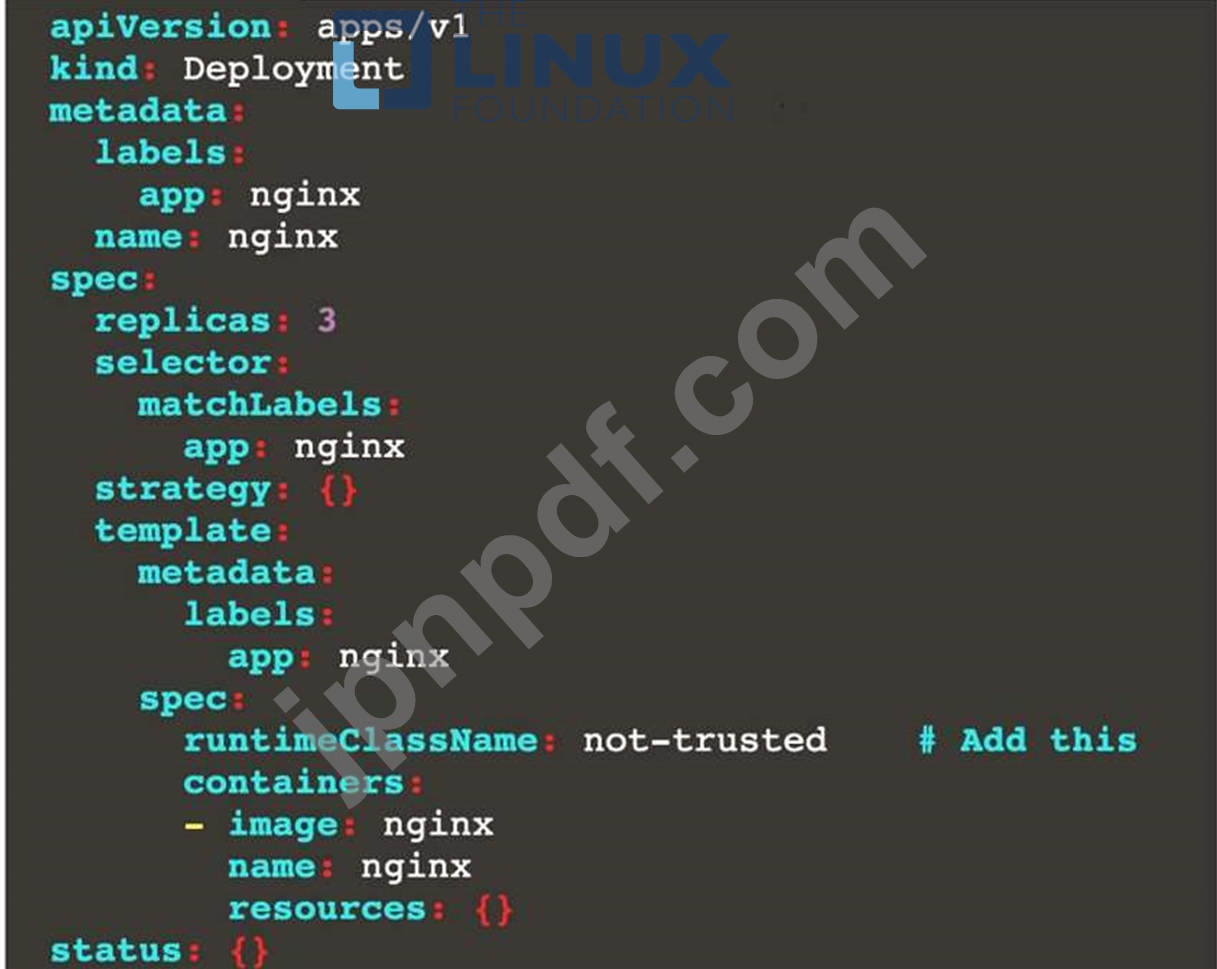

準備されたランタイム ハンドラー名 runsc を使用して、not-trusted という名前の RuntimeClass を作成します。

新しいランタイムで実行されるように、名前空間サーバー内のすべてのポッドを更新します。

クラスター: gvisor

マスターノード: master1

ワーカーノード:worker1

次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます。

[desk@cli] $ kubectl config use-context gvisor

コンテキスト: このクラスターは、ランタイム ハンドラー、runsc および従来のハンドラーをサポートするように準備されています。

タスク:

準備されたランタイム ハンドラー名 runsc を使用して、not-trusted という名前の RuntimeClass を作成します。

新しいランタイムで実行されるように、名前空間サーバー内のすべてのポッドを更新します。

CKS 試験問題 20

シミュレーション

変更を加える前に、base:v1 タグを使用して Dockerfile をビルドします。

次に、指定された Dockerfile を分析して編集します (ubuntu 16:04 に基づく)

ファイル内に存在する 2 つの命令、セキュリティの観点からのチェックとサイズの削減の観点を修正しました。

Dockerfile:

ubuntuから:最新

apt-get update -y を実行します

apt install nginx -y を実行します

エントリポイント.sh /をコピーします

useradd ubuntuを実行します

エントリーポイント ["/entrypoint.sh"]

ユーザーubuntu

エントリーポイント.sh

#!/bin/bash

エコー「CKSからこんにちは」

Dockerfile を修正した後、base:v2 タグを使用して docker-image をビルドします。 確認方法: ビルドの前後でイメージのサイズを確認します。

変更を加える前に、base:v1 タグを使用して Dockerfile をビルドします。

次に、指定された Dockerfile を分析して編集します (ubuntu 16:04 に基づく)

ファイル内に存在する 2 つの命令、セキュリティの観点からのチェックとサイズの削減の観点を修正しました。

Dockerfile:

ubuntuから:最新

apt-get update -y を実行します

apt install nginx -y を実行します

エントリポイント.sh /をコピーします

useradd ubuntuを実行します

エントリーポイント ["/entrypoint.sh"]

ユーザーubuntu

エントリーポイント.sh

#!/bin/bash

エコー「CKSからこんにちは」

Dockerfile を修正した後、base:v2 タグを使用して docker-image をビルドします。 確認方法: ビルドの前後でイメージのサイズを確認します。