CKS 試験問題 1

コンテクスト

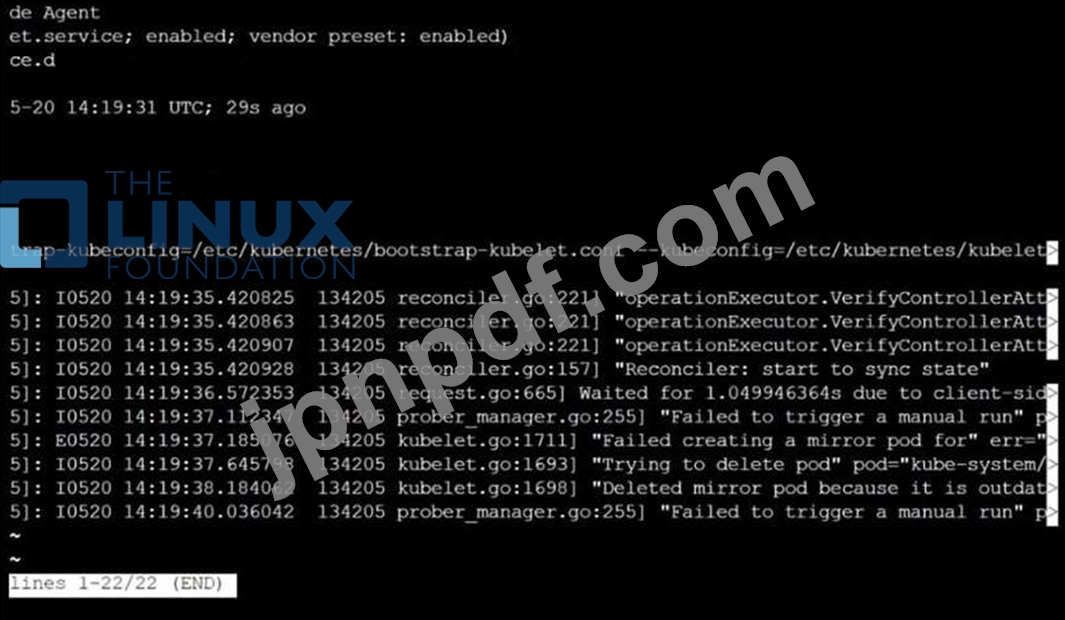

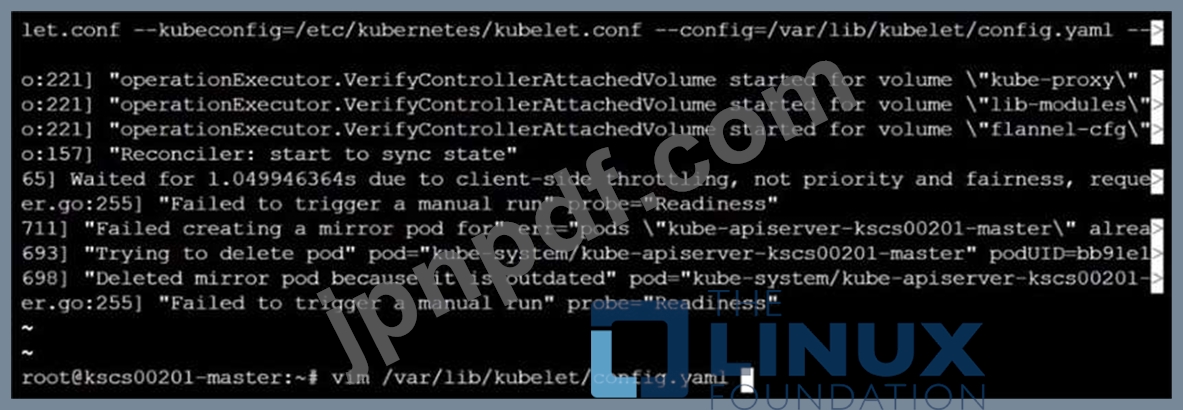

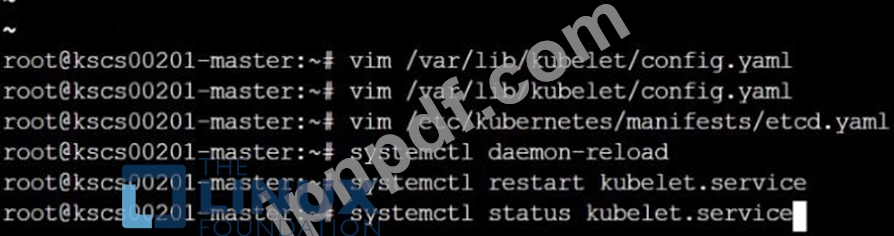

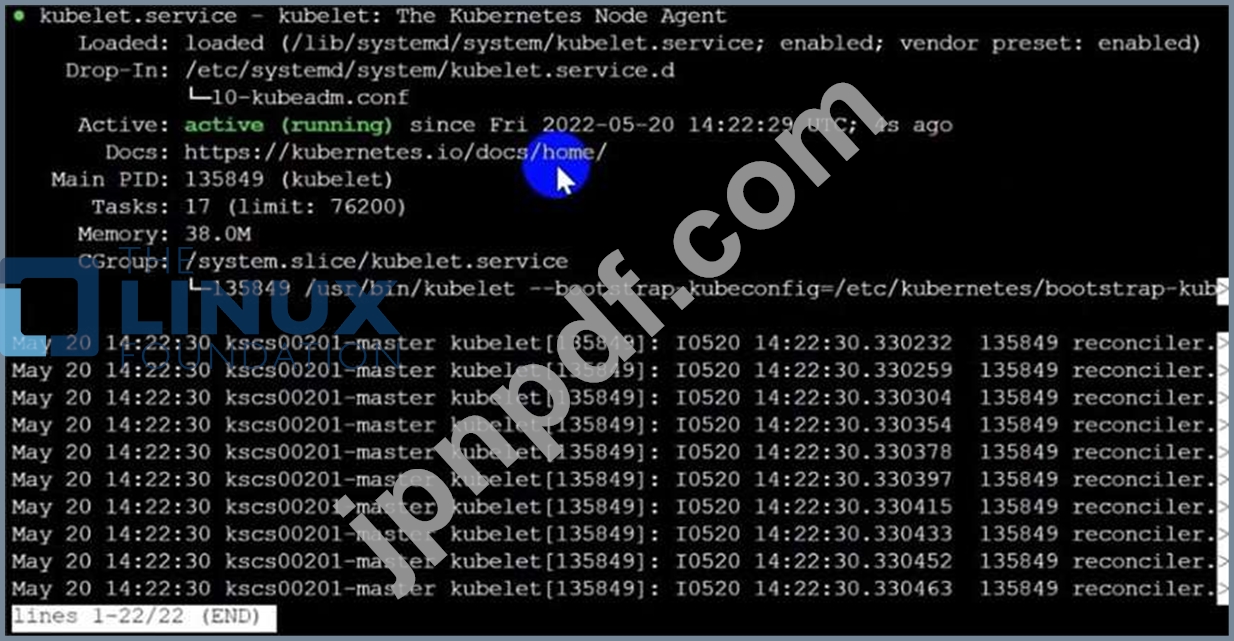

kubeadm で作成されたクラスターに対して CIS ベンチマーク ツールを実行したところ、直ちに対処する必要がある複数の問題が見つかりました。

タスク

構成を通じてすべての問題を修正し、影響を受けるコンポーネントを再起動して、新しい設定が確実に有効になるようにします。

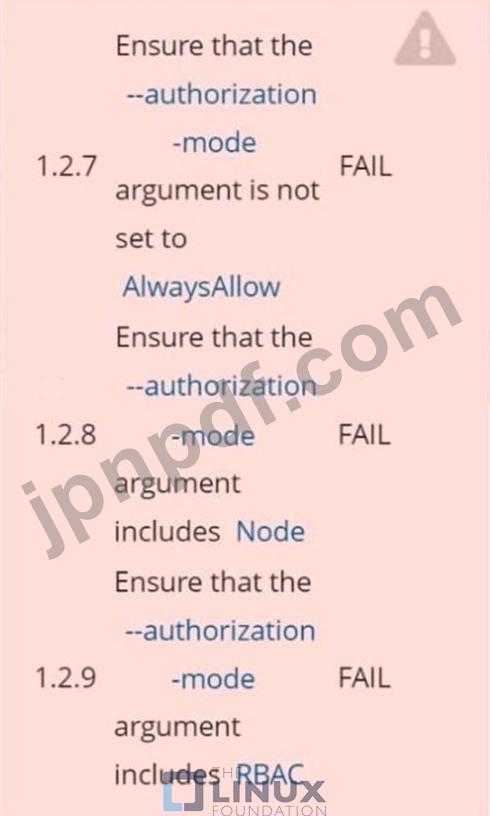

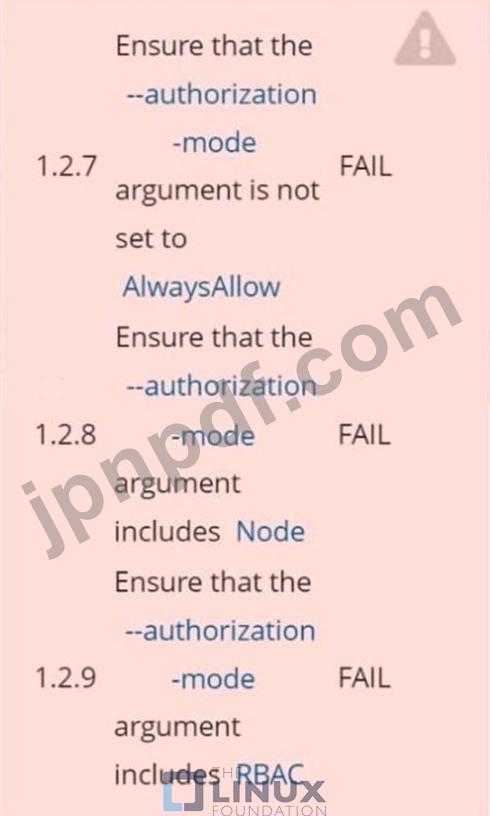

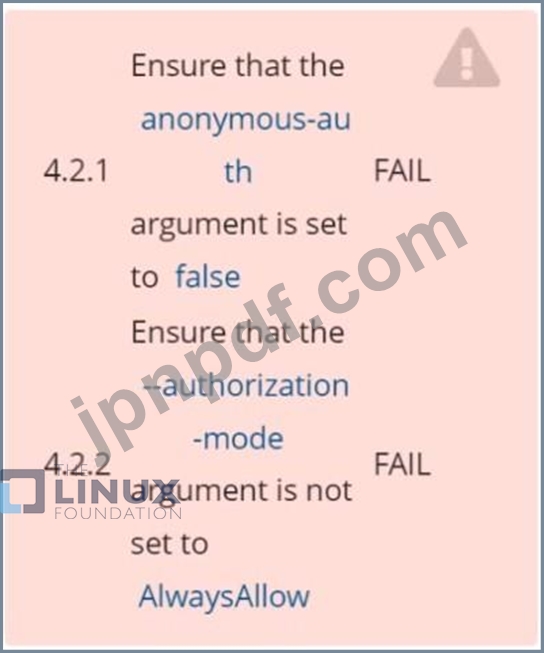

API サーバーに対して見つかった次の違反をすべて修正します。

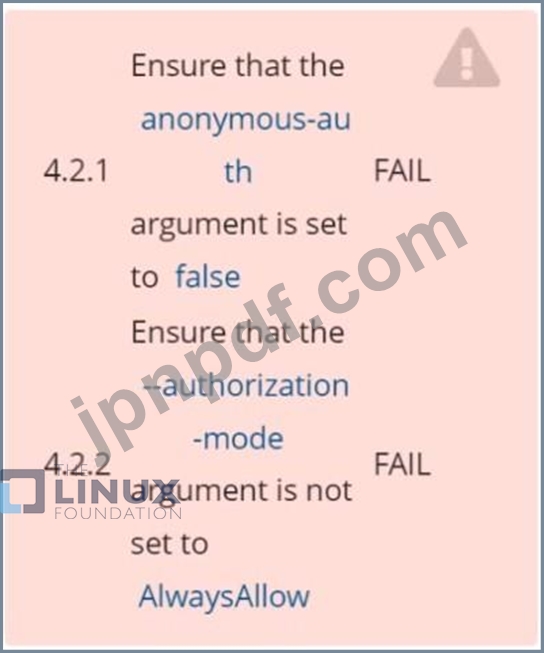

Kubelet に対して見つかった次の違反をすべて修正します。

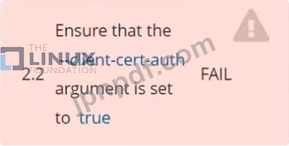

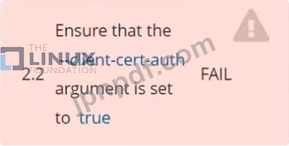

etcd に対して見つかった次の違反をすべて修正します。

kubeadm で作成されたクラスターに対して CIS ベンチマーク ツールを実行したところ、直ちに対処する必要がある複数の問題が見つかりました。

タスク

構成を通じてすべての問題を修正し、影響を受けるコンポーネントを再起動して、新しい設定が確実に有効になるようにします。

API サーバーに対して見つかった次の違反をすべて修正します。

Kubelet に対して見つかった次の違反をすべて修正します。

etcd に対して見つかった次の違反をすべて修正します。

CKS 試験問題 2

シミュレーション

ランタイム検出ツール Falco を使用し、Nginx の単一コンテナー内で新たに生成および実行されているプロセスを検出するフィルターを使用して、コンテナーの動作を少なくとも 20 秒間分析します。

検出されたインシデントを含むインシデント ファイル アート /opt/falco-incident.txt を保存します。形式で 1 行に 1 つずつ

[タイムスタンプ]、[uid]、[プロセス名]

ランタイム検出ツール Falco を使用し、Nginx の単一コンテナー内で新たに生成および実行されているプロセスを検出するフィルターを使用して、コンテナーの動作を少なくとも 20 秒間分析します。

検出されたインシデントを含むインシデント ファイル アート /opt/falco-incident.txt を保存します。形式で 1 行に 1 つずつ

[タイムスタンプ]、[uid]、[プロセス名]

CKS 試験問題 3

コンテナー イメージ スキャナーがクラスター上にセットアップされます。

ディレクトリ内の構成が不完全である場合

/etc/Kubernetes/confcontrol および HTTPS エンドポイントを使用した機能コンテナー イメージ スキャナー https://acme.local.8081/image_policy

ディレクトリ内の構成が不完全である場合

/etc/Kubernetes/confcontrol および HTTPS エンドポイントを使用した機能コンテナー イメージ スキャナー https://acme.local.8081/image_policy

CKS 試験問題 4

クラスター: qa-cluster マスター ノード: master ワーカー ノード: worker1 次のコマンドを使用してクラスター/構成コンテキストを切り替えることができます: [desk@cli] $ kubectl config use-context qa-cluster タスク:制限付きポリシーという名前のネットワーク ポリシーを作成して、名前空間 dev で実行されている Pod 製品へのアクセスを制限します。次のポッドのみがポッド製品サービスに接続できるようにします。 1. 名前空間 qa 内のポッド 2. ラベル環境: ステージを持つポッド、任意の名前空間

CKS 試験問題 5

クラスター ワーカー ノードで、準備された AppArmor プロファイルを適用します。

#include <チューナブル/グローバル>

プロファイル nginx-deny flags=(attach_disconnected) {

#include <抽象化/ベース>

ファイル、

# すべてのファイル書き込みを拒否します。

/** w を拒否します。

}

EOF'

準備したマニフェスト ファイルを編集して AppArmor プロファイルを含めます。

APIバージョン: v1

種類: ポッド

メタデータ:

名前: apparmor-pod

仕様:

コンテナ:

- 名前: アパレルポッド

画像: nginx

最後に、マニフェスト ファイルを適用し、マニフェスト ファイルに指定されたポッドを作成します。

確認: 制限されているディレクトリ内にファイルを作成してみます。

#include <チューナブル/グローバル>

プロファイル nginx-deny flags=(attach_disconnected) {

#include <抽象化/ベース>

ファイル、

# すべてのファイル書き込みを拒否します。

/** w を拒否します。

}

EOF'

準備したマニフェスト ファイルを編集して AppArmor プロファイルを含めます。

APIバージョン: v1

種類: ポッド

メタデータ:

名前: apparmor-pod

仕様:

コンテナ:

- 名前: アパレルポッド

画像: nginx

最後に、マニフェスト ファイルを適用し、マニフェスト ファイルに指定されたポッドを作成します。

確認: 制限されているディレクトリ内にファイルを作成してみます。