CKS 試験問題 26

クラスターで監査ログを有効にします。そのためには、ログ バックエンドを有効にし、次のことを確認します。

1. ログは /var/log/kubernetes/kubernetes-logs.txt に保存されます。

2. ログ ファイルは 5 日間保存されます。

3. 最大で 10 個の古い監査ログ ファイルが保持されます。

ログを記録するための基本ポリシーを編集および拡張します。

1. ログは /var/log/kubernetes/kubernetes-logs.txt に保存されます。

2. ログ ファイルは 5 日間保存されます。

3. 最大で 10 個の古い監査ログ ファイルが保持されます。

ログを記録するための基本ポリシーを編集および拡張します。

CKS 試験問題 27

名前空間テスト内にポッド名 Nginx-pod を作成し、選択したイングレスを使用して nginx-svc という名前の Nginx-pod のサービスを作成し、TLS でイングレスを実行し、ポートを保護します。

CKS 試験問題 28

クラスター: 開発

マスターノード:master1 ワーカーノード:worker1

次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます: [desk@cli] $ kubectl config use-context dev タスク: 安全な名前空間にある adam という名前の既存のシークレットの内容を取得します。

ユーザー名フィールドを /home/cert-masters/username.txt という名前のファイルに保存し、パスワード フィールドを /home/cert-masters/password.txt という名前のファイルに保存します。

1. 両方のファイルを作成する必要があります。それらはまだ存在しません。2. 以下の手順で作成したファイルを使用/変更せず、必要に応じて新しい一時ファイルを作成します。

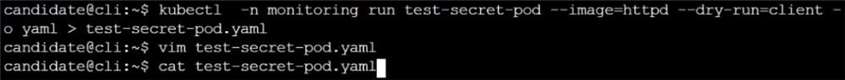

次の内容で、安全な名前空間に newsecret という名前の新しいシークレットを作成します。 ユーザー名: dbadmin パスワード: moresecurepas 最後に、ボリューム経由でシークレット newsecret にアクセスできる新しいポッドを作成します。

名前空間: 安全

ポッド名: mysecret-pod

コンテナ名: db-container

画像: レディス

ボリューム名: Secret-vol

マウント パス: /etc/mysecret

マスターノード:master1 ワーカーノード:worker1

次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます: [desk@cli] $ kubectl config use-context dev タスク: 安全な名前空間にある adam という名前の既存のシークレットの内容を取得します。

ユーザー名フィールドを /home/cert-masters/username.txt という名前のファイルに保存し、パスワード フィールドを /home/cert-masters/password.txt という名前のファイルに保存します。

1. 両方のファイルを作成する必要があります。それらはまだ存在しません。2. 以下の手順で作成したファイルを使用/変更せず、必要に応じて新しい一時ファイルを作成します。

次の内容で、安全な名前空間に newsecret という名前の新しいシークレットを作成します。 ユーザー名: dbadmin パスワード: moresecurepas 最後に、ボリューム経由でシークレット newsecret にアクセスできる新しいポッドを作成します。

名前空間: 安全

ポッド名: mysecret-pod

コンテナ名: db-container

画像: レディス

ボリューム名: Secret-vol

マウント パス: /etc/mysecret

CKS 試験問題 29

クラスター: スキャナー マスターノード: コントロールプレーン ワーカーノード: worker1

次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます。

[desk@cli] $ kubectl config use-context スキャナー

前提: Trivy のドキュメントを使用できます。

タスク: Trivy オープンソース コンテナ スキャナーを使用して、名前空間 nato のポッドによって使用される重大な脆弱性を持つイメージを検出します。

高またはクリティカルの重大度の脆弱性を持つイメージを探し、それらのイメージを使用するポッドを削除します。Trivy はクラスターのマスター ノードにプレインストールされています。Trivy を使用するには、クラスターのマスター ノードを使用します。

次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます。

[desk@cli] $ kubectl config use-context スキャナー

前提: Trivy のドキュメントを使用できます。

タスク: Trivy オープンソース コンテナ スキャナーを使用して、名前空間 nato のポッドによって使用される重大な脆弱性を持つイメージを検出します。

高またはクリティカルの重大度の脆弱性を持つイメージを探し、それらのイメージを使用するポッドを削除します。Trivy はクラスターのマスター ノードにプレインストールされています。Trivy を使用するには、クラスターのマスター ノードを使用します。

CKS 試験問題 30

kubesec Docker イメージを使用して、指定された YAML マニフェストをスキャンし、推奨された変更を編集して適用し、4 ポイントのスコアで合格しました。

kubesec-test.yaml

APIバージョン: v1

種類: ポッド

メタデータ:

名前: kubesec-demo

仕様:

コンテナ:

- 名前: kubesec-demo

画像: gcr.io/google-samples/node-hello:1.0

セキュリティコンテキスト:

readOnlyRootFilesystem: true

kubesec-test.yaml

APIバージョン: v1

種類: ポッド

メタデータ:

名前: kubesec-demo

仕様:

コンテナ:

- 名前: kubesec-demo

画像: gcr.io/google-samples/node-hello:1.0

セキュリティコンテキスト:

readOnlyRootFilesystem: true