CKS 試験問題 21

シミュレーション

名前空間テストで実行されているポッド nginx-test に制限するために、restrict-np という名前のネットワーク ポリシーを作成します。

次のポッドのみがポッド nginx-test への接続を許可します:-

1. 名前空間のデフォルトのポッド

2. 任意の名前空間内のラベル version:v1 を持つポッド。

ネットワークポリシーを必ず適用してください。

名前空間テストで実行されているポッド nginx-test に制限するために、restrict-np という名前のネットワーク ポリシーを作成します。

次のポッドのみがポッド nginx-test への接続を許可します:-

1. 名前空間のデフォルトのポッド

2. 任意の名前空間内のラベル version:v1 を持つポッド。

ネットワークポリシーを必ず適用してください。

CKS 試験問題 22

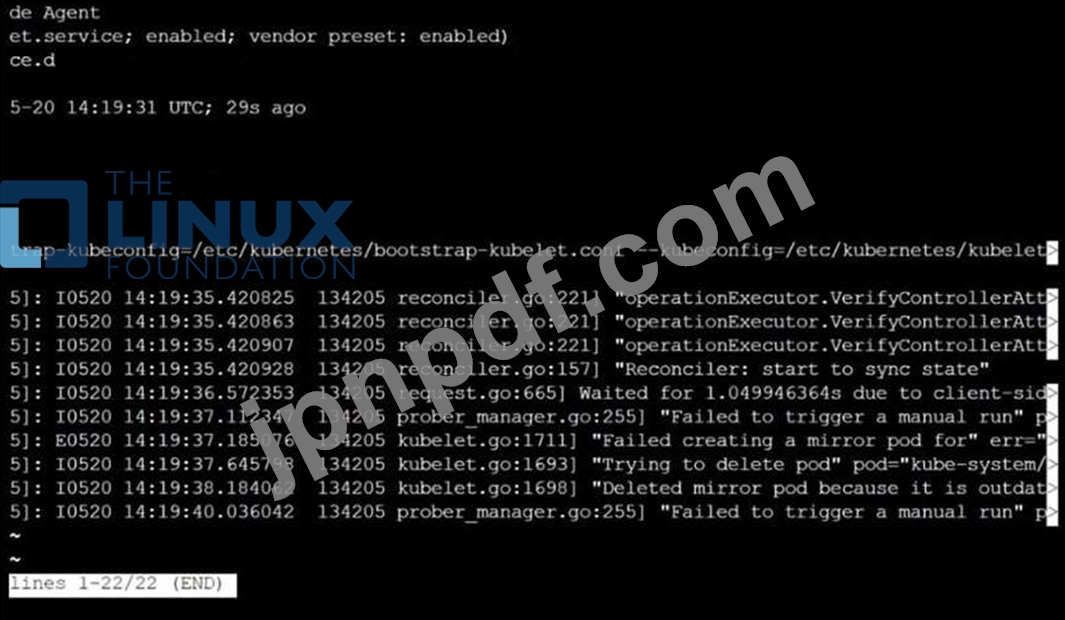

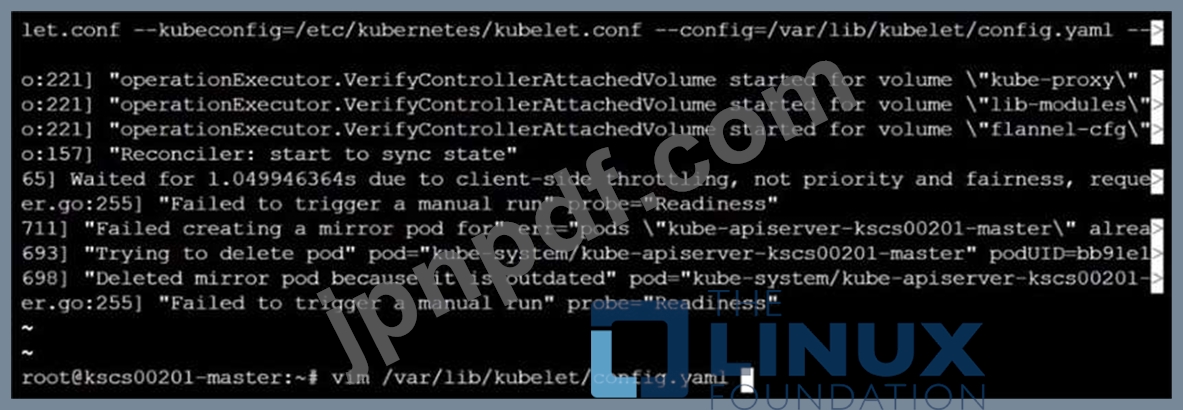

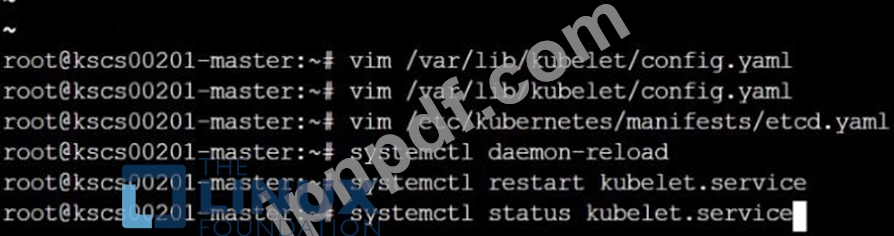

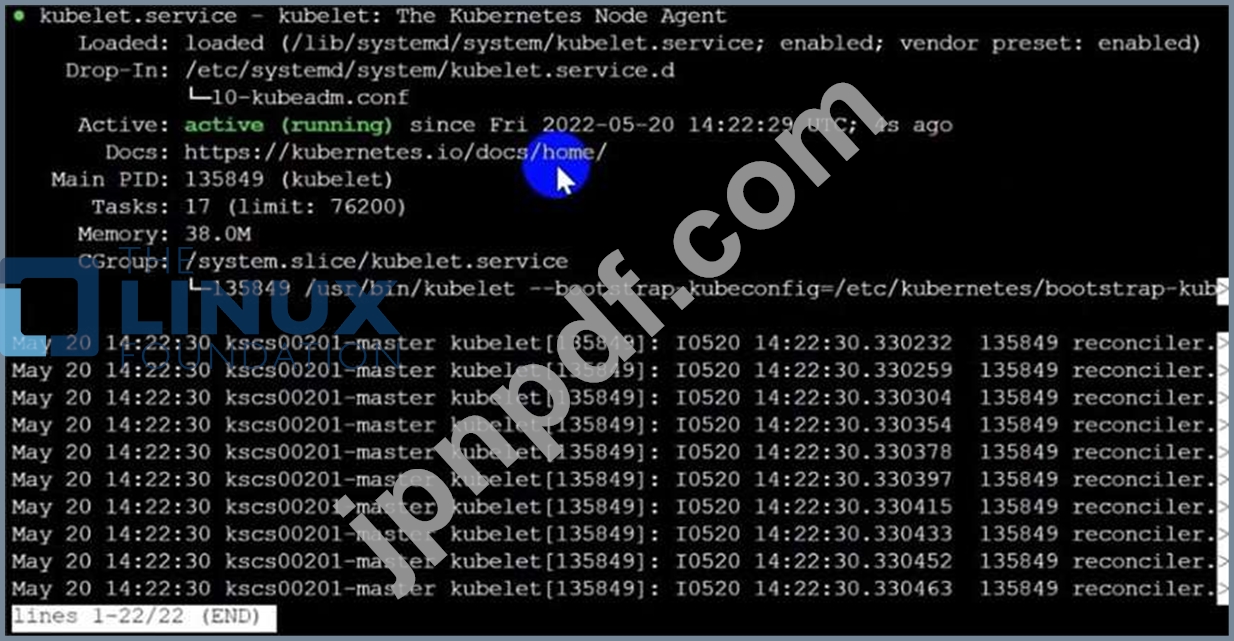

構成を通じてすべての問題を修正し、影響を受けるコンポーネントを再起動して、新しい設定が確実に有効になるようにします。

API サーバーに対して見つかった次の違反をすべて修正します。a. --authorization-mode 引数に RBAC が含まれていることを確認します。--authorization-mode 引数にノード c が含まれていることを確認します。--profiling 引数が false に設定されていることを確認します。 Kubelet に対して見つかった次の違反をすべて修正します。--anonymous-auth 引数が false に設定されていることを確認します。

b. --authorization-mode 引数が Webhook に設定されていることを確認します。

ETCD に対して見つかった次の違反をすべて修正します。-

a.--auto-tls 引数が true に設定されていないことを確認してください。

ヒント: ツール Kube-Bench を使用してください。

API サーバーに対して見つかった次の違反をすべて修正します。a. --authorization-mode 引数に RBAC が含まれていることを確認します。--authorization-mode 引数にノード c が含まれていることを確認します。--profiling 引数が false に設定されていることを確認します。 Kubelet に対して見つかった次の違反をすべて修正します。--anonymous-auth 引数が false に設定されていることを確認します。

b. --authorization-mode 引数が Webhook に設定されていることを確認します。

ETCD に対して見つかった次の違反をすべて修正します。-

a.--auto-tls 引数が true に設定されていないことを確認してください。

ヒント: ツール Kube-Bench を使用してください。

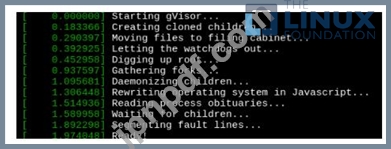

CKS 試験問題 23

準備された runsc という名前のランタイム ハンドラーを使用して、untrusted という名前の RuntimeClass を作成します。

gVisor ランタイム クラスで実行するデフォルトの名前空間にイメージ alpine:3.13.2 のポッドを作成します。

gVisor ランタイム クラスで実行するデフォルトの名前空間にイメージ alpine:3.13.2 のポッドを作成します。

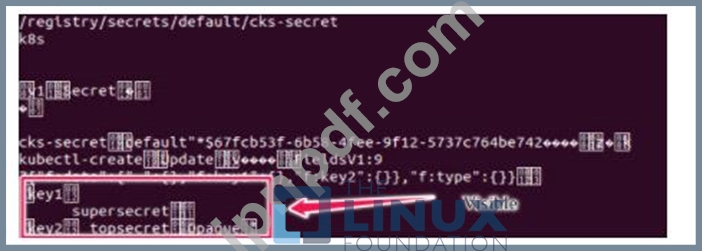

CKS 試験問題 24

etcd に保存されているシークレットは保存時には安全ではありません。etcdctl コマンド ユーティリティを使用して、たとえば次のシークレット値を見つけることができます。

CKS 試験問題 25

クラスター: スキャナー

マスターノード: コントロールプレーン

ワーカーノード:worker1

次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます。

[desk@cli] $ kubectl config use-context スキャナー

与えられる:

Trivy のドキュメントを使用することもできます。

タスク:

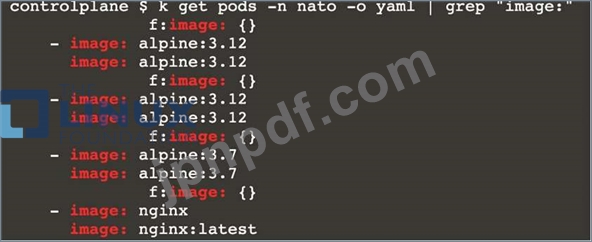

Trivy オープンソース コンテナ スキャナーを使用して、名前空間 nato のポッドによって使用される重大な脆弱性を持つイメージを検出します。

高またはクリティカルの重大度の脆弱性を持つイメージを探し、それらのイメージを使用するポッドを削除します。

Trivy はクラスターのマスター ノードにプレインストールされています。Trivy を使用するには、クラスターのマスター ノードを使用します。

マスターノード: コントロールプレーン

ワーカーノード:worker1

次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます。

[desk@cli] $ kubectl config use-context スキャナー

与えられる:

Trivy のドキュメントを使用することもできます。

タスク:

Trivy オープンソース コンテナ スキャナーを使用して、名前空間 nato のポッドによって使用される重大な脆弱性を持つイメージを検出します。

高またはクリティカルの重大度の脆弱性を持つイメージを探し、それらのイメージを使用するポッドを削除します。

Trivy はクラスターのマスター ノードにプレインストールされています。Trivy を使用するには、クラスターのマスター ノードを使用します。