GCIH 試験問題 136

暗号化を適用することで克服できる攻撃は次のうちどれですか?

GCIH 試験問題 137

TELNET、FTP、またはその他の非暗号化 TCP/IP ユーティリティを使用して、サーバーとクライアント間のセッションを制御するのは次のうちどれですか?

GCIH 試験問題 138

次の戦略のうち、潜在的なクライアントから提供された固有のハードウェア情報に従ってユーザーがアクセスを制限できるのはどれですか?

GCIH 試験問題 139

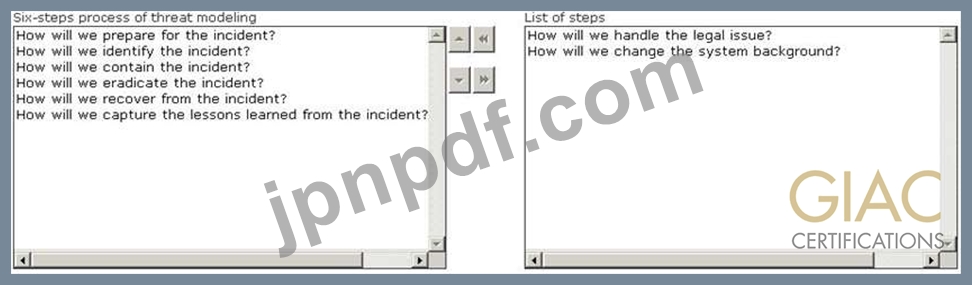

さまざまなステップのリストから、脅威モデリングの 6 つのステップからなる正しいプロセスを選択してください。

GCIH 試験問題 140

あなたはプロのエシカルハッカーとして働いています。あなたには、www.weare-secure.com のセキュリティをテストするプロジェクトが割り当てられています。どういうわけか、Windows ベースの we-are-secure Inc. メイン サーバーに入ります。

We-are-secure サーバーに NetCat ツールをバックドアとしてインストールしているときに、会社の従業員のクレジット カード番号のリストが含まれるファイル Credit.dat が表示されます。インターネット上でその情報を手頃な価格で販売できるように、credit.dat ファイルをローカル コンピュータに転送したいと考えています。ただし、we-are-secure Inc. のネットワーク管理者がハッキングの試みの手掛かりを得ることができないようにするため、このファイルの内容をクリア テキスト形式で送信することは望ましくありません。したがって、credit.dat ファイルの内容を暗号化形式で送信することにします。

タスクを達成するにはどのような手順を実行する必要がありますか?

We-are-secure サーバーに NetCat ツールをバックドアとしてインストールしているときに、会社の従業員のクレジット カード番号のリストが含まれるファイル Credit.dat が表示されます。インターネット上でその情報を手頃な価格で販売できるように、credit.dat ファイルをローカル コンピュータに転送したいと考えています。ただし、we-are-secure Inc. のネットワーク管理者がハッキングの試みの手掛かりを得ることができないようにするため、このファイルの内容をクリア テキスト形式で送信することは望ましくありません。したがって、credit.dat ファイルの内容を暗号化形式で送信することにします。

タスクを達成するにはどのような手順を実行する必要がありますか?