説明/参照:

https://docs.microsoft.com/en-us/microsoft-365/security/office-365-security/atp-for-spo-odb-and-teams?

view=o365-全世界

Microsoft365Defenderを使用して脅威を軽減する

テストレット2

ケーススタディ

これはケーススタディです。ケーススタディは個別にタイミングが調整されていません。各ケースを完了するのに必要なだけの試験時間を使用できます。ただし、この試験には追加のケーススタディとセクションがある場合があります。提供された時間内にこの試験に含まれるすべての質問を確実に完了することができるように、時間を管理する必要があります。

ケーススタディに含まれている質問に答えるには、ケーススタディで提供されている情報を参照する必要があります。ケーススタディには、ケーススタディで説明されているシナリオに関する詳細情報を提供する展示やその他のリソースが含まれている場合があります。このケーススタディでは、各質問は他の質問から独立しています。

このケーススタディの最後に、レビュー画面が表示されます。この画面では、試験の次のセクションに進む前に、回答を確認して変更を加えることができます。新しいセクションを開始した後は、このセクションに戻ることはできません。

ケーススタディを開始するには

このケーススタディの最初の質問を表示するには、[次へ]ボタンをクリックします。質問に答える前に、左側のペインのボタンsを使用して、ケーススタディの内容を調べてください。これらのボタンをクリックすると、ビジネス要件、既存の環境、問題の説明などの情報が表示されます。ケーススタディに[すべての情報]タブがある場合、表示される情報は後続のタブに表示される情報と同じであることに注意してください。質問に答える準備ができたら、[質問]ボタンをクリックして質問に戻ります。

概要

LitwareInc.は再生可能な会社です。

Litwareは、ボストンとシアトルにオフィスを構えています。Litwareには、米国全土にリモートユーザーがいます。クラウドリソースを含むLitwareリソースにアクセスするために、リモートユーザーはいずれかのオフィスへのVPN接続を確立します。

既存の環境

アイデンティティ環境

ネットワークには、litware.comという名前のAzure Active Directory(Azure AD)テナントと同期するlitware.comという名前のActiveDirectoryフォレストが含まれています。

Microsoft365環境

Litwareには、litware.comAzureADテナントにリンクされたMicrosoft365E5サブスクリプションがあります。Microsoft Defender for Endpointは、Windows10を実行しているすべてのコンピューターに展開されます。すべてのMicrosoftCloudAppSecurityの組み込みの異常検出ポリシーが有効になっています。

Azure環境

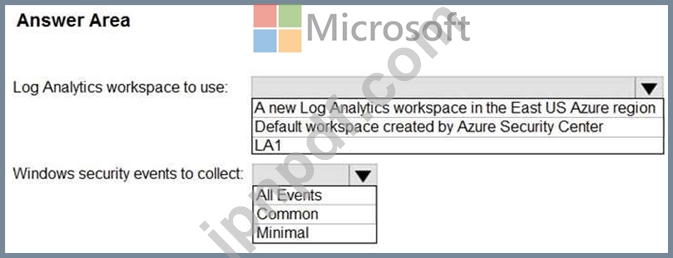

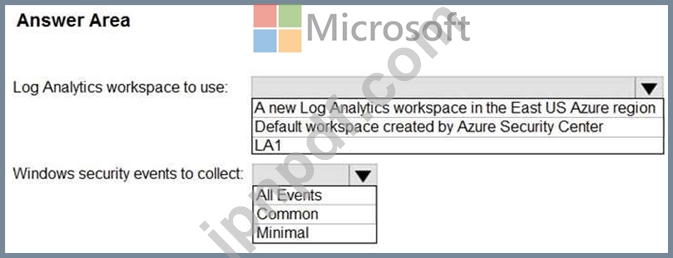

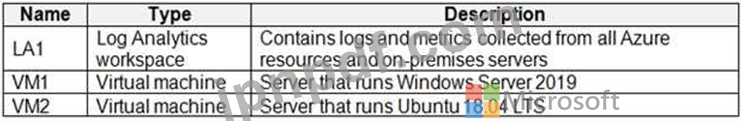

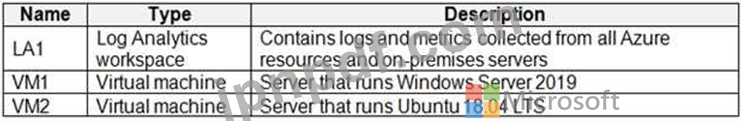

Litwareには、litware.comAzureADテナントにリンクされたAzureサブスクリプションがあります。次の表に示すように、サブスクリプションには米国東部のAzureリージョンのリソースが含まれています。

ネットワーク環境

各Litwareオフィスはインターネットに直接接続し、Azureサブスクリプションの仮想ネットワークへのサイト間VPN接続を備えています。

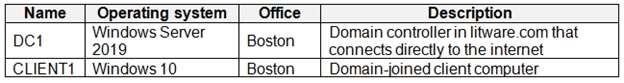

オンプレミス環境

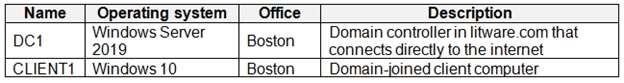

オンプレミスネットワークには、次の表に示すコンピューターが含まれています。

現在の問題

Cloud App Securityは、ユーザーが両方のオフィスに同時に接続すると、誤検知アラートを頻繁に生成します。

計画された変更

Litwareは、次の変更を実装する予定です。

*AzureサブスクリプションでAzureSentinelを作成および構成します。

* Azure ADテストユーザーアカウントを使用して、AzureSentinelの機能を検証します。

ビジネス要件

Litwareは、次のビジネス要件を識別します。

*可能な限り、最小特権の原則を使用する必要があります。

*他のすべての要件が満たされている限り、コストを最小限に抑える必要があります。

* Log Analyticsによって収集されたログは、ユーザーアクティビティの完全な監査証跡を提供する必要があります。

*すべてのドメインコントローラーは、Microsoft DefenderforIdentityを使用して保護する必要があります。

AzureInformationProtectionの要件

セキュリティラベルがあり、Windows 10コンピューターに保存されているすべてのファイルは、AzureInformationProtection-データ検出ダッシュボードから利用できる必要があります。

エンドポイント要件のためのMicrosoftDefender

すべてのCloudAppSecurityの認可されていないアプリは、Microsoft DefenderforEndpointを使用してWindows10コンピューターでブロックする必要があります。

MicrosoftCloudAppのセキュリティ要件

Cloud App Securityは、テナントレベルのデータに基づいて、ユーザー接続が異常であるかどうかを識別する必要があります。

AzureDefenderの要件

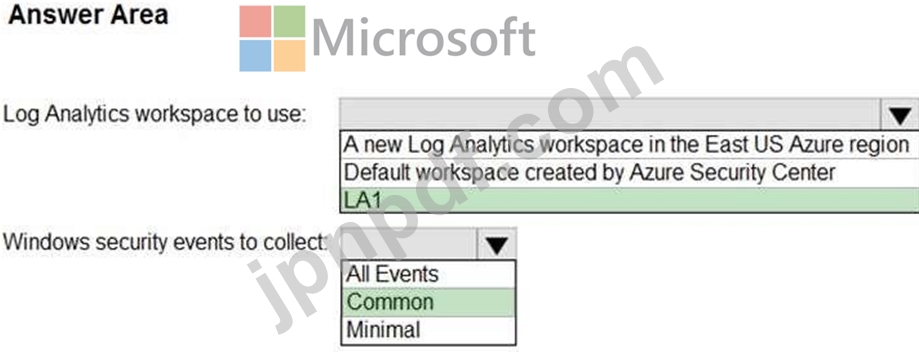

すべてのサーバーは、同じLogAnalyticsワークスペースにログを送信する必要があります。

AzureSentinelの要件

Litwareは、次のAzureSentinel要件を満たしている必要があります。

*AzureSentinelとCloudAppSecurityを統合します。

*admin1という名前のユーザーがAzureSentinelプレイブックを構成できることを確認します。

*カスタムクエリに基づいてAzureSentinel分析ルールを作成します。ルールは、プレイブックの実行を自動的に開始する必要があります。

*特定のIPアドレスからのデータアクセスを表すイベントにメモを追加して、ハンティング中に調査グラフをナビゲートするときにIPアドレスを参照できるようにします。

*AzureADテストユーザーアカウントによるMicrosoftOffice365へのインバウンドアクセスが検出されたときにアラートを生成するテストルールを作成します。ルールによって生成されたアラートは、テストユーザーアカウントごとに1つのインシデントを使用して、個々のインシデントにグループ化する必要があります。