CKS 試験問題 1

コンテナーイメージスキャナーがクラスター上にセットアップされます。

ディレクトリ内の構成が不完全な場合

/ etc / Kubernetes/confcontrolおよびHTTPSエンドポイントを備えた機能的なコンテナイメージスキャナーhttps://acme.local.8081/image_policy

ディレクトリ内の構成が不完全な場合

/ etc / Kubernetes/confcontrolおよびHTTPSエンドポイントを備えた機能的なコンテナイメージスキャナーhttps://acme.local.8081/image_policy

CKS 試験問題 2

このタスクは、次のクラスター/ノードで完了する必要があります。クラスター:不変クラスターマスターノード:master1ワーカーノード:worker1次のコマンドを使用して、クラスター/構成コンテキストを切り替えることができます。

[desk @ cli] $ kubectl config use-contextimmutable-cluster

コンテキスト:コンテナーをステートレスで不変になるように設計することをお勧めします。

仕事:

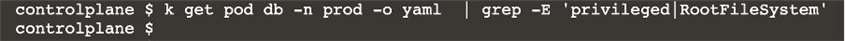

名前空間prodで実行されているポッドを検査し、ステートレスでも不変でもないポッドを削除します。

ステートレスおよび不変の次の厳密な解釈を使用します。

1.コンテナ内にデータを保存できるポッドは、ステートレスではないものとして扱う必要があります。

注:データが実際にコンテナー内に格納されているかどうかを心配する必要はありません。

2.何らかの方法で特権を設定するように構成されているポッドは、ステートレスまたは不変ではない可能性があるものとして扱う必要があります。

[desk @ cli] $ kubectl config use-contextimmutable-cluster

コンテキスト:コンテナーをステートレスで不変になるように設計することをお勧めします。

仕事:

名前空間prodで実行されているポッドを検査し、ステートレスでも不変でもないポッドを削除します。

ステートレスおよび不変の次の厳密な解釈を使用します。

1.コンテナ内にデータを保存できるポッドは、ステートレスではないものとして扱う必要があります。

注:データが実際にコンテナー内に格納されているかどうかを心配する必要はありません。

2.何らかの方法で特権を設定するように構成されているポッドは、ステートレスまたは不変ではない可能性があるものとして扱う必要があります。

CKS 試験問題 3

シミュレーション

名前空間テストで実行されているポッドnginx-testに制限するには、restrict-npという名前のネットワークポリシーを作成します。

次のポッドのみがポッドnginx-testに接続できるようにします:-

1.名前空間のデフォルトのポッド

2.任意の名前空間にlabelversion:v1のラベルが付いたポッド。

必ずネットワークポリシーを適用してください。

名前空間テストで実行されているポッドnginx-testに制限するには、restrict-npという名前のネットワークポリシーを作成します。

次のポッドのみがポッドnginx-testに接続できるようにします:-

1.名前空間のデフォルトのポッド

2.任意の名前空間にlabelversion:v1のラベルが付いたポッド。

必ずネットワークポリシーを適用してください。

CKS 試験問題 4

シミュレーション

コンテナーイメージスキャナーがクラスター上にセットアップされます。

ディレクトリ内の構成が不完全な場合

/ etc / Kubernetes/confcontrolおよびHTTPSエンドポイントを備えた機能的なコンテナイメージスキャナーhttps://acme.local.8081/image_policy

1.アドミッションプラグインを有効にします。

2.制御構成を検証し、暗黙の拒否に変更します。

最後に、最新のイメージタグを持つポッドをデプロイして構成をテストします。

コンテナーイメージスキャナーがクラスター上にセットアップされます。

ディレクトリ内の構成が不完全な場合

/ etc / Kubernetes/confcontrolおよびHTTPSエンドポイントを備えた機能的なコンテナイメージスキャナーhttps://acme.local.8081/image_policy

1.アドミッションプラグインを有効にします。

2.制御構成を検証し、暗黙の拒否に変更します。

最後に、最新のイメージタグを持つポッドをデプロイして構成をテストします。

CKS 試験問題 5

シミュレーション

etcdに保存されているシークレットは保存時に安全ではありません。etcdctlコマンドユーティリティを使用して、次のシークレット値を見つけることができます。-ETCDCTL_API= 3 etcdctl get /registry/secrets/default/cks-secret --cacert = "ca.crt "--cert =" server.crt "--key="server.key"出力

暗号化構成を使用して、プロバイダーAES-CBCとIDを使用してリソースシークレットを保護するマニフェストを作成し、保存されているシークレットデータを暗号化し、すべてのシークレットが新しい構成で暗号化されるようにします。

etcdに保存されているシークレットは保存時に安全ではありません。etcdctlコマンドユーティリティを使用して、次のシークレット値を見つけることができます。-ETCDCTL_API= 3 etcdctl get /registry/secrets/default/cks-secret --cacert = "ca.crt "--cert =" server.crt "--key="server.key"出力

暗号化構成を使用して、プロバイダーAES-CBCとIDを使用してリソースシークレットを保護するマニフェストを作成し、保存されているシークレットデータを暗号化し、すべてのシークレットが新しい構成で暗号化されるようにします。