CISA 試験問題 31

レビューを正式に終了する前に監査対象者と会う主な目的は次のとおりです。

CISA 試験問題 32

ある組織では、ビジネス アプリケーションに強化されたパスワード ポリシーを実装しており、クライアントをサポートするために、ビジネス ユニットのリソースが大幅に増加しています。ビジネス ユニットの管理者からのサポートを得るための最適なアプローチは次のとおりです。

CISA 試験問題 33

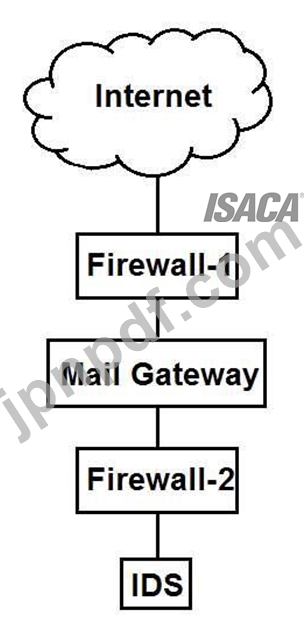

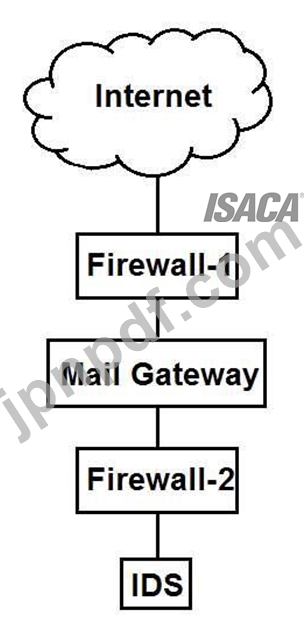

インターネットからの電子メール トラフィックは、ファイアウォール 1 を経由してメール ゲートウェイにルーティングされます。メールは、メール ゲートウェイからファイアウォール 2 を経由して内部ネットワークのメール受信者にルーティングされます。その他のトラフィックは許可されません。たとえば、ファイアウォールはインターネットから内部ネットワークへの直接トラフィックを許可しません。

侵入検知システム (IDS) は、メール ゲートウェイから発信されていない内部ネットワークのトラフィックを検出します。IDS によってトリガーされる最初のアクションは次のようになります。

侵入検知システム (IDS) は、メール ゲートウェイから発信されていない内部ネットワークのトラフィックを検出します。IDS によってトリガーされる最初のアクションは次のようになります。

CISA 試験問題 34

次のアプリケーションのうち、最も固有のリスクがあり、監査計画中に優先する必要があるものはどれですか?

CISA 試験問題 35

フォローアップを計画する際、IS 監査人は、運用管理者から、最近の組織変更によって以前に特定されたリスクに対処したため、アクション プランを実施する必要がなくなったことを通知されます。

監査人は次に何をすべきでしょうか?

監査人は次に何をすべきでしょうか?