CISA 試験問題 31

トランザクションの発信者を効果的に検証できるのは次のうちどれですか?

正解: D

説明/参照:

Explanation:

デジタル署名は、公開鍵アルゴリズムを使用して作成された個人の電子識別情報であり、受信者に対してトランザクションのソースの身元とその内容の完全性を検証します。パスワードはユーザーとシステム自体の間の「共有秘密」であるため、パスワードは弱い認証手段とみなされます。受信者の公開キーを使用してトランザクションを暗号化すると、情報の機密性が確保されますが、ポータブル ドキュメント フォーマット (PDF) を使用すると、コンテンツの完全性が調査されますが、作成者は必ずしも調査されません。

Explanation:

デジタル署名は、公開鍵アルゴリズムを使用して作成された個人の電子識別情報であり、受信者に対してトランザクションのソースの身元とその内容の完全性を検証します。パスワードはユーザーとシステム自体の間の「共有秘密」であるため、パスワードは弱い認証手段とみなされます。受信者の公開キーを使用してトランザクションを暗号化すると、情報の機密性が確保されますが、ポータブル ドキュメント フォーマット (PDF) を使用すると、コンテンツの完全性が調査されますが、作成者は必ずしも調査されません。

CISA 試験問題 32

組織では、データベース テーブルを更新するための四半期ごとのジョブ スケジュールを実装しているため、価格指数に合わせて価格が調整されています。 これらの変更は、通常の変更管理プロセスを経ていません。 実施する必要がある最も重要な管理は次のうちどれですか?

正解: B

CISA 試験問題 33

IPSec に関する次の記述のうち、間違っているものはどれですか?

正解: A

説明/参照:

これは誤りです。双方向通信には 1 つの SA だけではなく、1 組のセキュリティ アソシエーション (SA) が必要になります。送信者と受信者は両方とも、受信接続と送信接続の SA をネゴシエートします。

IPSec の 2 つの主な概念は、セキュリティ アソシエーション (SA) とトンネリングです。セキュリティ アソシエーション (SA) は、2 つの IPSec システム間のシンプレックス論理接続です。2 つの IPSec システム間で双方向通信を確立するには、各方向に 1 つずつ、2 つの個別のセキュリティ アソシエーションを定義する必要があります。

セキュリティ プロトコルは AH または ESP のいずれかです。

クレメントからのメモ:

以下の説明は、試験に必要な知識よりももう少し詳しく説明されています。しかし、百聞は一見に如かずとよく言いますが、IPSEC とその内部の仕組みを説明する場合、それはまさにその通りだと思います。この主題を扱った CISCO PRESS と DLINK の素晴らしい記事を見つけました。以下の参考文献を参照してください。

トンネルとトランスポートモード

IPSec は、トンネル モードまたはトランスポート モードで実行できます。これらのモードにはそれぞれ独自の用途があるため、ソリューションに適切なモードが選択されるように注意する必要があります。

トンネル モードは、ゲートウェイ間、またはゲートウェイへのエンドステーションで最も一般的に使用され、ゲートウェイはその背後にあるホストのプロキシとして機能します。

トランスポート モードは、ゲートウェイがホストとして扱われる場合、エンド ステーション間、またはエンド ステーションとゲートウェイの間で使用されます。たとえば、ワークステーションからルータへの暗号化された Telnet セッションで、ルータが実際の宛先になります。 。

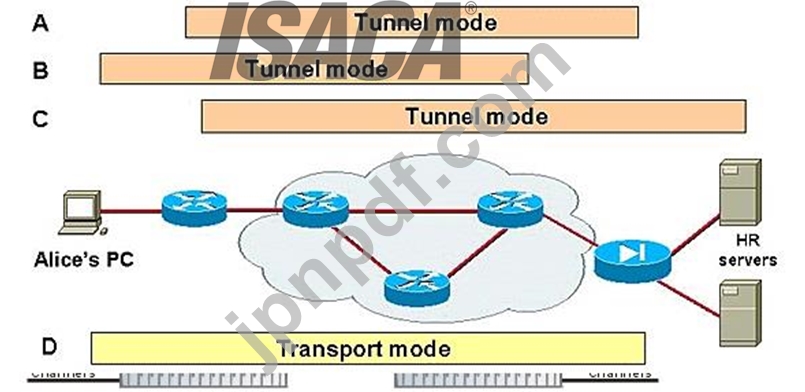

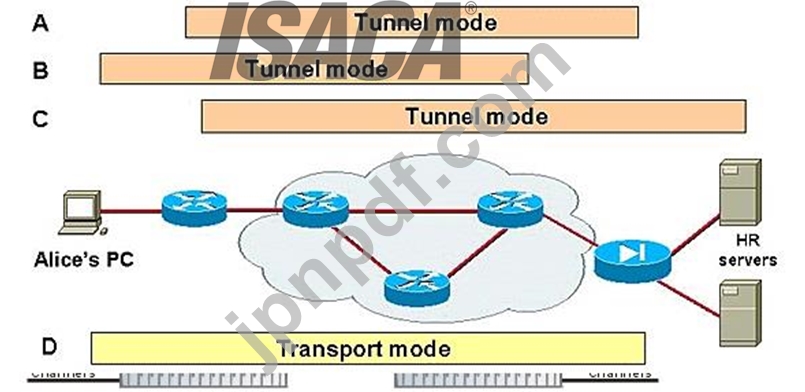

以下の図 1 の図からわかるように、基本的にはエンドツーエンド セッションにはトランスポート モードを使用し、それ以外のすべてにはトンネル モードを使用する必要があります。

図1

IPSEC トランスポート モードとトンネル モードの比較

IPSec のトンネルおよびトランスポート モード。

上の図 1 は、トンネル モードとトランスポート モードをいつ使用するかの例を示しています。

トンネル モードは、Cisco ルータと PIX ファイアウォールの間など、安全な IPSec ゲートウェイ間のトラフィックを暗号化するために最も一般的に使用されます (図 1 の例 A を参照)。IPSec ゲートウェイは、図 1 のアリスの PC や HR サーバーなど、その背後にあるデバイスの IPSec をプロキシします。例 A では、アリスは、ゲートウェイ間に設定された IPSec トンネルを介して HR サーバーに安全に接続します。

トンネル モードは、例 B に示すように、Cisco Secure VPN Client などの IPSec ソフトウェアを実行しているエンドステーションを IPSec ゲートウェイに接続するためにも使用されます。

例 C では、トンネル モードを使用して、Cisco ルータと IPSec ソフトウェアを実行しているサーバの間に IPSec トンネルを設定します。Cisco IOS ソフトウェアと PIX ファイアウォールはトンネル モードをデフォルトの IPSec モードとして設定することに注意してください。

トランスポート モードは、IPSec をサポートするエンド ステーション間、またはゲートウェイがホストとして扱われる場合はエンド ステーションとゲートウェイの間で使用されます。例 D では、トランスポート モードを使用して、Cisco Secure VPN Client ソフトウェアを実行しているアリスの PC から PIX ファイアウォールで終了する暗号化された Telnet セッションをセットアップし、アリスが PIX ファイアウォールをリモートで安全に設定できるようにします。

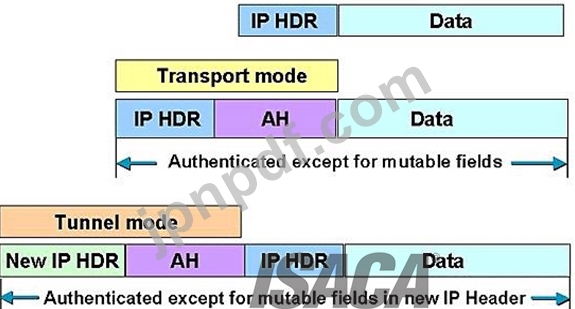

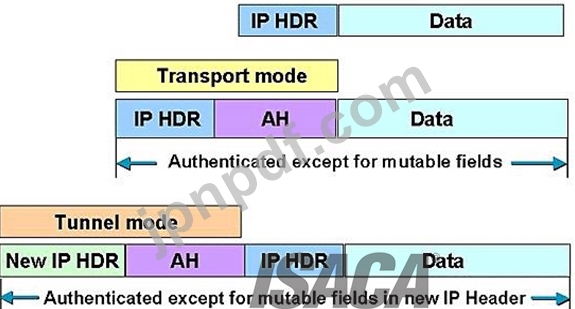

図: 2

IPSEC AH トンネルとトランスポート モード

AH トンネルとトランスポート モードの比較

上の図 2 は、IPSec モードと AH との違いを示しています。トランスポート モードでは、AH サービスはデータ ペイロードとともに外部 IP ヘッダーを保護します。AH サービスはヘッダー内のすべてのフィールドを保護しますAH サービスは、転送中に変更されないヘッダーは、IP ヘッダーの後、ESP ヘッダー (存在する場合) およびその他の上位層プロトコルの前に配置されます。

上の図 2 からわかるように、トンネル モードでは、元のヘッダー全体が認証され、新しい IP ヘッダーが構築され、新しい IP ヘッダーはトランスポート モードの IP ヘッダーと同じ方法で保護されます。

AH はネットワーク アドレス変換 (NAT) と互換性がありません。NAT は送信元 IP アドレスを変更するため、AH ヘッダーが壊れ、パケットが IPSec ピアによって拒否されるからです。

図: 3

IPSEC ESP トンネルとトランスポート モードの比較

ESP トンネルとトランスポート モードの比較

上の図 3 は、IPSec モードと ESP との違いを示しています。トランスポート モードでは、IP ペイロードは暗号化され、元のヘッダーはそのまま残ります。ESP ヘッダーは、IP ヘッダーの後、上位層プロトコル ヘッダーの前に挿入されます。上位層プロトコルは、ESP ヘッダーとともに暗号化および認証されます。ESP は IP ヘッダー自体を認証しません。

注: 上位層の情報は暗号化されたペイロードの一部であるため、利用できません。

ESP がトンネル モードで使用される場合、元の IP データグラム全体が暗号化されるため、元の IP ヘッダーは十分に保護されます。ESP 認証メカニズムでは、元の IP データグラムと ESP ヘッダーが含まれます。ただし、新しい IP ヘッダーは認証に含まれません。

認証と暗号化の両方が選択されている場合は、認証の前に暗号化が最初に実行されます。

この順序で処理する理由の 1 つは、受信ノードによるリプレイされたパケットや偽のパケットの迅速な検出と拒否が容易になることです。パケットを復号化する前に、受信側は問題を検出し、サービス妨害攻撃の影響を軽減できる可能性があります。

ESP は、認証用のオプションのフィールドを使用してパケット認証を提供することもできます。Cisco IOS ソフトウェアおよび PIX ファイアウォールは、このサービスを ESP ハッシュ メッセージ認証コード(HMAC)と呼びます。

認証は暗号化が完了した後に計算されます。現在の IPSec 標準では、どのハッシュ アルゴリズムを必須の HMAC アルゴリズムとしてサポートする必要があるかが指定されています。

ESP と AH によって提供される認証の主な違いは、対象範囲の範囲です。

具体的には、ESP は、フィールドが ESP (トンネル モード) によってカプセル化されない限り、IP ヘッダー フィールドを保護しません。

この質問に対する誤った回答は次のとおりです。

IP データグラムの整合性と認証は AH によって提供されます。これは正解です。AH は整合性と認証を提供し、ESP は整合性、認証、および暗号化を提供します。

ESP は、IP データグラムの整合性、認証、および暗号化を提供します。ESP は、認証、整合性、機密性を提供し、データの改ざんを防ぎ、最も重要なことにメッセージ コンテンツの保護を提供します。

トランスポート モードでは、ESP は各パケットのデータ ペイロードのみを暗号化します。ESP は、トンネル モード (元のパケットが新しいパケットにカプセル化される) またはトランスポート モード (各パケットのデータ ペイロードのみが暗号化され、ヘッダーは変更されない) のいずれかで動作できます。

この質問に使用された参考文献:

ヘルナンデス CISSP、スティーブン (2012-12-21)。CISSP CBK の公式 (ISC)2 ガイド、第 3 版 ((ISC)2 Press) (Kindle の場所 6986-6989)。辛辣な出版物。キンドル版。

と

http://www.ciscopress.com/articles/article.asp?p=25477

と

http://documentation.netgear.com/reference/sve/vpn/VPNBasics-3-05.html

これは誤りです。双方向通信には 1 つの SA だけではなく、1 組のセキュリティ アソシエーション (SA) が必要になります。送信者と受信者は両方とも、受信接続と送信接続の SA をネゴシエートします。

IPSec の 2 つの主な概念は、セキュリティ アソシエーション (SA) とトンネリングです。セキュリティ アソシエーション (SA) は、2 つの IPSec システム間のシンプレックス論理接続です。2 つの IPSec システム間で双方向通信を確立するには、各方向に 1 つずつ、2 つの個別のセキュリティ アソシエーションを定義する必要があります。

セキュリティ プロトコルは AH または ESP のいずれかです。

クレメントからのメモ:

以下の説明は、試験に必要な知識よりももう少し詳しく説明されています。しかし、百聞は一見に如かずとよく言いますが、IPSEC とその内部の仕組みを説明する場合、それはまさにその通りだと思います。この主題を扱った CISCO PRESS と DLINK の素晴らしい記事を見つけました。以下の参考文献を参照してください。

トンネルとトランスポートモード

IPSec は、トンネル モードまたはトランスポート モードで実行できます。これらのモードにはそれぞれ独自の用途があるため、ソリューションに適切なモードが選択されるように注意する必要があります。

トンネル モードは、ゲートウェイ間、またはゲートウェイへのエンドステーションで最も一般的に使用され、ゲートウェイはその背後にあるホストのプロキシとして機能します。

トランスポート モードは、ゲートウェイがホストとして扱われる場合、エンド ステーション間、またはエンド ステーションとゲートウェイの間で使用されます。たとえば、ワークステーションからルータへの暗号化された Telnet セッションで、ルータが実際の宛先になります。 。

以下の図 1 の図からわかるように、基本的にはエンドツーエンド セッションにはトランスポート モードを使用し、それ以外のすべてにはトンネル モードを使用する必要があります。

図1

IPSEC トランスポート モードとトンネル モードの比較

IPSec のトンネルおよびトランスポート モード。

上の図 1 は、トンネル モードとトランスポート モードをいつ使用するかの例を示しています。

トンネル モードは、Cisco ルータと PIX ファイアウォールの間など、安全な IPSec ゲートウェイ間のトラフィックを暗号化するために最も一般的に使用されます (図 1 の例 A を参照)。IPSec ゲートウェイは、図 1 のアリスの PC や HR サーバーなど、その背後にあるデバイスの IPSec をプロキシします。例 A では、アリスは、ゲートウェイ間に設定された IPSec トンネルを介して HR サーバーに安全に接続します。

トンネル モードは、例 B に示すように、Cisco Secure VPN Client などの IPSec ソフトウェアを実行しているエンドステーションを IPSec ゲートウェイに接続するためにも使用されます。

例 C では、トンネル モードを使用して、Cisco ルータと IPSec ソフトウェアを実行しているサーバの間に IPSec トンネルを設定します。Cisco IOS ソフトウェアと PIX ファイアウォールはトンネル モードをデフォルトの IPSec モードとして設定することに注意してください。

トランスポート モードは、IPSec をサポートするエンド ステーション間、またはゲートウェイがホストとして扱われる場合はエンド ステーションとゲートウェイの間で使用されます。例 D では、トランスポート モードを使用して、Cisco Secure VPN Client ソフトウェアを実行しているアリスの PC から PIX ファイアウォールで終了する暗号化された Telnet セッションをセットアップし、アリスが PIX ファイアウォールをリモートで安全に設定できるようにします。

図: 2

IPSEC AH トンネルとトランスポート モード

AH トンネルとトランスポート モードの比較

上の図 2 は、IPSec モードと AH との違いを示しています。トランスポート モードでは、AH サービスはデータ ペイロードとともに外部 IP ヘッダーを保護します。AH サービスはヘッダー内のすべてのフィールドを保護しますAH サービスは、転送中に変更されないヘッダーは、IP ヘッダーの後、ESP ヘッダー (存在する場合) およびその他の上位層プロトコルの前に配置されます。

上の図 2 からわかるように、トンネル モードでは、元のヘッダー全体が認証され、新しい IP ヘッダーが構築され、新しい IP ヘッダーはトランスポート モードの IP ヘッダーと同じ方法で保護されます。

AH はネットワーク アドレス変換 (NAT) と互換性がありません。NAT は送信元 IP アドレスを変更するため、AH ヘッダーが壊れ、パケットが IPSec ピアによって拒否されるからです。

図: 3

IPSEC ESP トンネルとトランスポート モードの比較

ESP トンネルとトランスポート モードの比較

上の図 3 は、IPSec モードと ESP との違いを示しています。トランスポート モードでは、IP ペイロードは暗号化され、元のヘッダーはそのまま残ります。ESP ヘッダーは、IP ヘッダーの後、上位層プロトコル ヘッダーの前に挿入されます。上位層プロトコルは、ESP ヘッダーとともに暗号化および認証されます。ESP は IP ヘッダー自体を認証しません。

注: 上位層の情報は暗号化されたペイロードの一部であるため、利用できません。

ESP がトンネル モードで使用される場合、元の IP データグラム全体が暗号化されるため、元の IP ヘッダーは十分に保護されます。ESP 認証メカニズムでは、元の IP データグラムと ESP ヘッダーが含まれます。ただし、新しい IP ヘッダーは認証に含まれません。

認証と暗号化の両方が選択されている場合は、認証の前に暗号化が最初に実行されます。

この順序で処理する理由の 1 つは、受信ノードによるリプレイされたパケットや偽のパケットの迅速な検出と拒否が容易になることです。パケットを復号化する前に、受信側は問題を検出し、サービス妨害攻撃の影響を軽減できる可能性があります。

ESP は、認証用のオプションのフィールドを使用してパケット認証を提供することもできます。Cisco IOS ソフトウェアおよび PIX ファイアウォールは、このサービスを ESP ハッシュ メッセージ認証コード(HMAC)と呼びます。

認証は暗号化が完了した後に計算されます。現在の IPSec 標準では、どのハッシュ アルゴリズムを必須の HMAC アルゴリズムとしてサポートする必要があるかが指定されています。

ESP と AH によって提供される認証の主な違いは、対象範囲の範囲です。

具体的には、ESP は、フィールドが ESP (トンネル モード) によってカプセル化されない限り、IP ヘッダー フィールドを保護しません。

この質問に対する誤った回答は次のとおりです。

IP データグラムの整合性と認証は AH によって提供されます。これは正解です。AH は整合性と認証を提供し、ESP は整合性、認証、および暗号化を提供します。

ESP は、IP データグラムの整合性、認証、および暗号化を提供します。ESP は、認証、整合性、機密性を提供し、データの改ざんを防ぎ、最も重要なことにメッセージ コンテンツの保護を提供します。

トランスポート モードでは、ESP は各パケットのデータ ペイロードのみを暗号化します。ESP は、トンネル モード (元のパケットが新しいパケットにカプセル化される) またはトランスポート モード (各パケットのデータ ペイロードのみが暗号化され、ヘッダーは変更されない) のいずれかで動作できます。

この質問に使用された参考文献:

ヘルナンデス CISSP、スティーブン (2012-12-21)。CISSP CBK の公式 (ISC)2 ガイド、第 3 版 ((ISC)2 Press) (Kindle の場所 6986-6989)。辛辣な出版物。キンドル版。

と

http://www.ciscopress.com/articles/article.asp?p=25477

と

http://documentation.netgear.com/reference/sve/vpn/VPNBasics-3-05.html

CISA 試験問題 34

統合監査アプローチを使用する主な利点は次のうちどれですか?

正解: C

CISA 試験問題 35

コンピューターフォレンジックにおいて、複数の分析が実行される可能性がある場合に、元のデータや情報の損傷を避けるためにデータのビットごとのコピーを可能にするプロセスは次のうちどれですか?

正解: A

説明/参照:

イメージングは、複数の分析が実行される可能性がある場合に、元のデータや情報への損傷を避けるために、データのビットごとのコピーを取得できるようにするプロセスです。イメージング プロセスは、削除されたファイル、削除されたファイルの断片、存在するその他の情報などの残留データを分析のためにディスクから取得するために行われます。これが可能なのは、イメージングによってディスク表面がセクタごとに複製されるためです。

CISA 試験の場合、監査計画中に以下で説明するコンピュータ フォレンジックの主要な要素を理解しておく必要があります。

データ保護 - 必要な情報が変更されるのを防ぐために、あらゆる対策を講じる必要があります。電子証拠が求められることを適切な関係者に通知し、いかなる手段によっても電子証拠を破棄しないことを通知するための特定のプロトコルを確立することが重要です。

データの取得 - 必要なすべての情報とデータは、管理された場所に転送される必要があります。これには、固定ディスク ドライブやリムーバブル メディアなど、あらゆる種類の電子メディアが含まれます。各デバイスをチェックして、書き込み保護されていることを確認する必要があります。これは、書き込みブロッカーとして知られるデバイスを使用することで実現できます。

イメージング - イメージングは、複数の分析が実行される場合に、元のデータや情報の損傷を避けるために、データのビットごとのコピーを取得できるようにするプロセスです。イメージング プロセスは、削除されたファイル、削除されたファイルの断片、存在するその他の情報などの残留データを分析のためにディスクから取得するために行われます。これが可能なのは、イメージングによってディスク表面がセクタごとに複製されるためです。

抽出 - このプロセスは、画像データセットからのデータの識別と選択で構成されます。このプロセスには、品質、完全性、信頼性の基準を含める必要があります。抽出プロセスには、使用したソフトウェアとイメージが作成されたメディアが含まれます。抽出プロセスには、システム ログ、ファイアウォール ログ、監査証跡、ネットワーク管理情報などのさまざまなソースが含まれる場合があります。

尋問 - 統合は、抽出されたデータから電話番号、IP アドレス、個人名などの事前の指標や関係を取得するために使用されます。

調査/正規化 - このプロセスでは、抽出された情報を調査者が理解できる形式に変換します。これには、16 進数またはバイナリ データを、読み取り可能な文字またはデータ分析ツールに適した形式に変換することが含まれます。

レポート - コンピュータフォレンジックから得られる情報は、適切な方法で収集および報告されないと価値が限られます。情報情報監査人が報告書を作成するときは、システムがレビューされた理由、コンピュータデータがどのようにレビューされたか、分析からどのような結論が出たかを含める必要があります。レポートは次の目標を達成する必要があります。 インシデントの詳細を正確に説明します。

意思決定者にとって理解できるものであること。

法的安全の集中攻撃に耐えることができる

曖昧さをなくし、誤解を許さないようにしましょう。

簡単に参照できる

到達した結論を説明するために必要なすべての情報が含まれています

必要に応じて有効な結論、意見、推奨事項を提供する

タイムリーに作成されること。

誤答は次のとおりです。

抽出 - このプロセスは、画像データセットからのデータの識別と選択で構成されます。このプロセスには、品質、完全性、信頼性の基準を含める必要があります。

データ保護 - 必要な情報が変更されるのを防ぐために、あらゆる対策を講じる必要があります。電子証拠が求められることを適切な関係者に通知し、いかなる手段によっても電子証拠を破棄しないことを通知するための特定のプロトコルを確立することが重要です。

データの取得 - 必要なすべての情報とデータは、管理された場所に転送される必要があります。これには、固定ディスク ドライブやリムーバブル メディアなど、あらゆる種類の電子メディアが含まれます。各デバイスをチェックして、書き込み保護されていることを確認する必要があります。これは、書き込みブロッカーとして知られるデバイスを使用することで実現できます。

この質問を作成するために次の参考資料が使用されました。

CISA レビューマニュアル 2014 ページ番号 367 および 368

イメージングは、複数の分析が実行される可能性がある場合に、元のデータや情報への損傷を避けるために、データのビットごとのコピーを取得できるようにするプロセスです。イメージング プロセスは、削除されたファイル、削除されたファイルの断片、存在するその他の情報などの残留データを分析のためにディスクから取得するために行われます。これが可能なのは、イメージングによってディスク表面がセクタごとに複製されるためです。

CISA 試験の場合、監査計画中に以下で説明するコンピュータ フォレンジックの主要な要素を理解しておく必要があります。

データ保護 - 必要な情報が変更されるのを防ぐために、あらゆる対策を講じる必要があります。電子証拠が求められることを適切な関係者に通知し、いかなる手段によっても電子証拠を破棄しないことを通知するための特定のプロトコルを確立することが重要です。

データの取得 - 必要なすべての情報とデータは、管理された場所に転送される必要があります。これには、固定ディスク ドライブやリムーバブル メディアなど、あらゆる種類の電子メディアが含まれます。各デバイスをチェックして、書き込み保護されていることを確認する必要があります。これは、書き込みブロッカーとして知られるデバイスを使用することで実現できます。

イメージング - イメージングは、複数の分析が実行される場合に、元のデータや情報の損傷を避けるために、データのビットごとのコピーを取得できるようにするプロセスです。イメージング プロセスは、削除されたファイル、削除されたファイルの断片、存在するその他の情報などの残留データを分析のためにディスクから取得するために行われます。これが可能なのは、イメージングによってディスク表面がセクタごとに複製されるためです。

抽出 - このプロセスは、画像データセットからのデータの識別と選択で構成されます。このプロセスには、品質、完全性、信頼性の基準を含める必要があります。抽出プロセスには、使用したソフトウェアとイメージが作成されたメディアが含まれます。抽出プロセスには、システム ログ、ファイアウォール ログ、監査証跡、ネットワーク管理情報などのさまざまなソースが含まれる場合があります。

尋問 - 統合は、抽出されたデータから電話番号、IP アドレス、個人名などの事前の指標や関係を取得するために使用されます。

調査/正規化 - このプロセスでは、抽出された情報を調査者が理解できる形式に変換します。これには、16 進数またはバイナリ データを、読み取り可能な文字またはデータ分析ツールに適した形式に変換することが含まれます。

レポート - コンピュータフォレンジックから得られる情報は、適切な方法で収集および報告されないと価値が限られます。情報情報監査人が報告書を作成するときは、システムがレビューされた理由、コンピュータデータがどのようにレビューされたか、分析からどのような結論が出たかを含める必要があります。レポートは次の目標を達成する必要があります。 インシデントの詳細を正確に説明します。

意思決定者にとって理解できるものであること。

法的安全の集中攻撃に耐えることができる

曖昧さをなくし、誤解を許さないようにしましょう。

簡単に参照できる

到達した結論を説明するために必要なすべての情報が含まれています

必要に応じて有効な結論、意見、推奨事項を提供する

タイムリーに作成されること。

誤答は次のとおりです。

抽出 - このプロセスは、画像データセットからのデータの識別と選択で構成されます。このプロセスには、品質、完全性、信頼性の基準を含める必要があります。

データ保護 - 必要な情報が変更されるのを防ぐために、あらゆる対策を講じる必要があります。電子証拠が求められることを適切な関係者に通知し、いかなる手段によっても電子証拠を破棄しないことを通知するための特定のプロトコルを確立することが重要です。

データの取得 - 必要なすべての情報とデータは、管理された場所に転送される必要があります。これには、固定ディスク ドライブやリムーバブル メディアなど、あらゆる種類の電子メディアが含まれます。各デバイスをチェックして、書き込み保護されていることを確認する必要があります。これは、書き込みブロッカーとして知られるデバイスを使用することで実現できます。

この質問を作成するために次の参考資料が使用されました。

CISA レビューマニュアル 2014 ページ番号 367 および 368

CISA プレミアム問題集

365日無料更新

専門家プレゼンツ

1435 問題と解答

Windows / Mac / Android / iOS などをサポート

最新 ISACA CISA 試験問題集は GoShiken.com のサポートで CISA 試験を合格させます!

(40%OFF 特別割引: JPNPDF)

- 他のバージョン

- 3237ISACA.CISA.v2025-02-07.q999

- 2244ISACA.CISA.v2024-09-23.q905

- 492ISACA.CISA.v2024-06-15.q120

- 1162ISACA.CISA.v2022-12-04.q122

- 最新アップロード

- 126SAP.C-TS412-2021.v2025-09-06.q90

- 148Microsoft.MB-700.v2025-09-06.q281

- 142Docker.DCA.v2025-09-06.q175

- 113SAP.C-BCFIN-2502.v2025-09-05.q12

- 123Avaya.77201X.v2025-09-05.q58

- 109Oracle.1Z0-1079-24.v2025-09-05.q19

- 112NBMTM.BCMTMS.v2025-09-05.q33

- 109Huawei.H19-423_V1.0.v2025-09-04.q138

- 115Nokia.4A0-113.v2025-09-04.q69

- 137Microsoft.PL-200.v2025-09-04.q112